Bei Verschlüsselungen unterscheidet man zwischen der symmetrischen und der asymmetrischen Verschlüsselung.

Bei der symmetrischen Verschlüsselung tauschen zwei Anwender auf einem sicheren Kommunikationsweg ein Passwort aus. Dieses Passwort wird von beiden Teilnehmern zum Verschlüsseln und zum Entschlüsseln von Nachrichten, Dateien, etc. genutzt. Verrät oder verliert einer der beiden Kommunikationspartner den Schlüssel ist die Verschlüsselung aufgebrochen und unbefugte Dritte können das verschlüsselte Dokument öffnen.

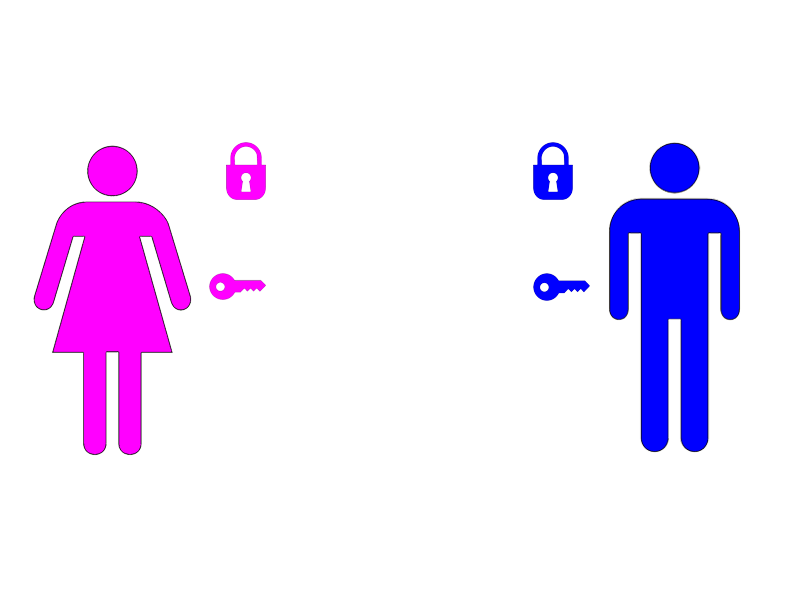

Bei der asymmetrischen Verschlüsselung werden die Schlüssel zum Verschlüsseln und Entschlüsseln einer Botschaft getrennt. Mit einem Schlüssel kann man nur Nachrichten verschlüsseln und nur mit dem Anderen die Nachrichten entschlüsseln. Man kann sich das Prinzip gut als Vorhängeschloss vorstellen. Der Schlüssel zum Codieren einer Nachricht ist das Schloss (man spricht vom öffentlichen Schlüssel) und der Schlüssel zum Decodieren der Nachricht, der private Schlüssel ist der passende Schlüssel zum Vorhängeschloss.

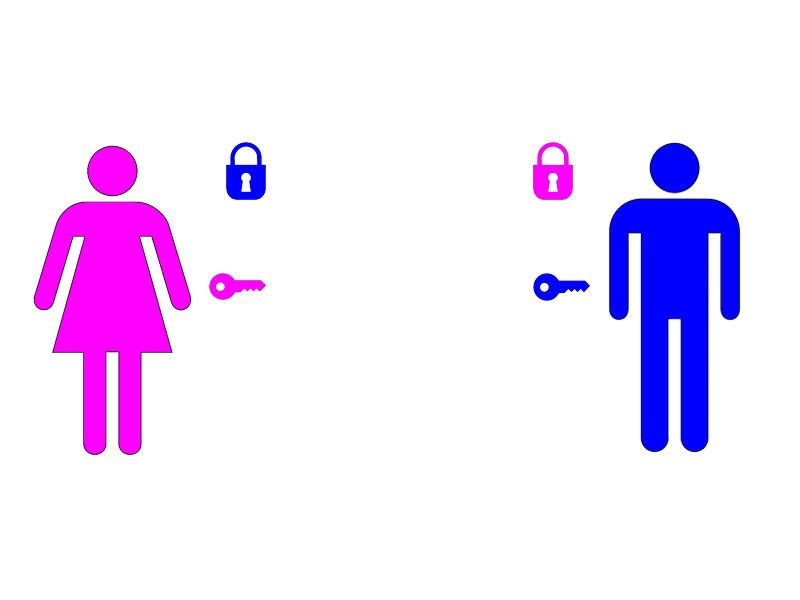

Jeder Kommunikationspartner besitzt ein eigenes Schlüsselpaar bestehend aus einem öffentlichen und einem privaten Schlüssel. Die öffentlichen Schlüssel (also das Vorhängeschloss) können auch auf unsicheren Kommunikationswegen getauscht werden. Sie können zum Beispiel auf Webseiten zum Download angeboten, in Adressbuchservern platziert werden oder als Signatur an eMails angehangen werden. Mit dem öffentlichen Schlüssel kann man nur Nachrichten für den Inhaber des zugehörigen privaten Schlüssels verschlüsseln.

Der private Schlüssel (also der Schlüssel zum Vorhängeschloss) muss geschützt werden. Dieser sollte so gesichert werden, dass ein fremder Zugriff unmöglich ist.

Um im Bild mit dem Vorhängeschloss zu bleiben: Jeder kann eine Nachricht oder einen Gegenstand in ein Kästchen legen und dieses mit meinem Vorhängeschloss verschließen. Aber nur ich als Besitzer des passenden Schlüssels kann das Schloss wieder öffnen.

Das Public Key Verfahren wird in der Informationstechnik vielseitig eingesetzt. Neben den verschlüsselten Kommunikation per eMail oder Messengerdiensten (Signal, Threema, etc.) wird es auch als Transportverschlüsselung zwischen Computern (z.B. bei https Webseiten) oder bei der Autorisierung von Zugängen durch "Keyless" Systeme bei Gebäuden oder Fahrzeugen genutzt

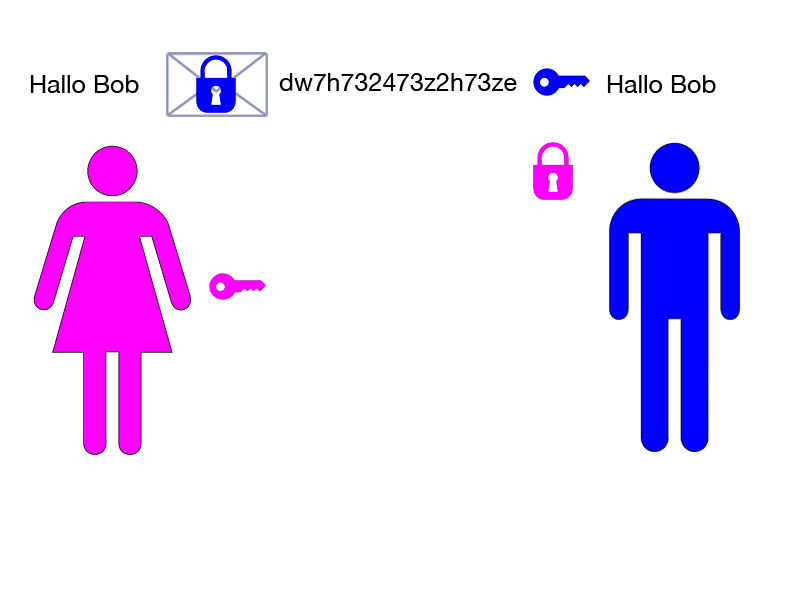

Ein Beispiel:

Alice und Bob wollen sichere Nachrichten austauschen. Beide generieren sich jeweils ein eigenes Schlüsselpaar bestehend aus einem öffentlichen und einem privaten Schlüssel.

Zunächst müssen Beide ihre öffentlichen Schlüssel an den jeweils Anderen weiterleiten (per eMail, Download, USB Stick, etc.)

Wenn Alice eine Nachricht an Bob schickt, verschlüsselt sie diese mit Bobs öffentlichem Schlüssel. Nur Bob kann die Nachricht mit seinem privaten Schlüssel wieder decodieren.

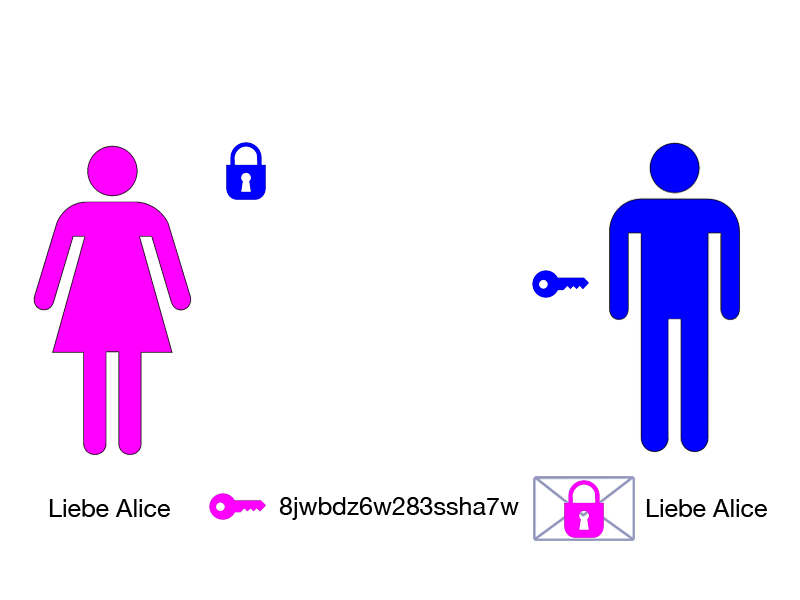

Bobs Antwort an Alice muss entsprechend mit Ihrem öffentlichen Schlüssel verschlüsselt werden, damit nur Alice die Nachricht entschlüsseln kann.